一、實驗目的

- 深入理解地址解析協議(ARP)的基本工作原理,包括其請求與應答機制。

- 掌握ARP協議在局域網(LAN)中實現IP地址到物理(MAC)地址動態映射的過程。

- 通過使用網絡抓包工具(如Wireshark)捕獲并分析ARP協議數據包的格式與交互流程,增強對協議數據單元(PDU)的直觀認識。

- 觀察并理解ARP緩存表的作用與更新機制,以及ARP協議在局域網通信中的關鍵地位。

二、實驗環境與工具

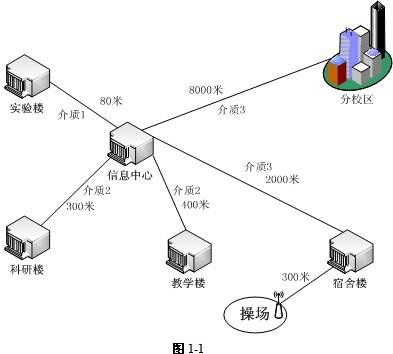

- 硬件環境:兩臺或多臺通過交換機/路由器互聯的計算機,構成一個局域網。

- 軟件環境:Windows/Linux操作系統。

- 網絡工具:

- Wireshark 網絡協議分析器(用于抓包與分析)。

- 命令行工具(如Windows下的

arp,ping,ipconfig或 Linux下的arp,ping,ifconfig/ip addr)。

- 網絡配置:確保實驗主機處于同一IP子網內,例如 192.168.1.0/24。

三、實驗原理

地址解析協議(Address Resolution Protocol, ARP)是TCP/IP協議簇中用于將網絡層地址(32位IP地址)動態解析為數據鏈路層地址(48位MAC地址)的關鍵協議。它工作在OSI參考模型的網絡層與數據鏈路層之間。

- 基本工作流程:當一臺主機(主機A)需要與同一局域網內的另一臺主機(主機B)通信時,若A只知道B的IP地址而不知道其MAC地址,A會廣播發送一個 ARP請求報文。該報文中包含A的IP與MAC地址,以及目標B的IP地址。局域網內所有主機都會收到該廣播,但只有IP地址匹配的主機B會做出響應,向A單播回復一個 ARP應答報文,告知其MAC地址。主機A將B的IP-MAC映射存入本地的ARP緩存表中,用于后續通信。

- ARP報文格式:主要字段包括硬件類型、協議類型、硬件地址長度、協議地址長度、操作碼(1為請求,2為應答)、發送方與目標方的MAC及IP地址。

- ARP緩存:為了減少廣播流量,操作系統會維護一個ARP緩存表,存儲近期解析過的IP-MAC映射條目,每個條目通常有生存時間(TTL)。

四、實驗步驟與內容

步驟1:實驗環境準備與信息記錄

- 記錄本機(主機A)的IP地址和MAC地址。

- 記錄同局域網內另一臺實驗主機(主機B)的IP地址。

- 使用命令(如

arp -a)查看并記錄本機初始的ARP緩存表內容。

步驟2:清空ARP緩存并執行ARP解析

- 在主機A上使用命令(如

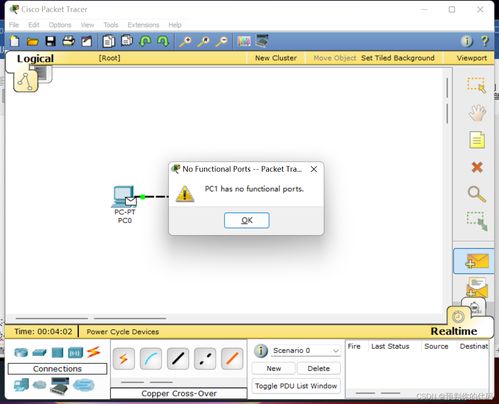

arp -d *)清空ARP緩存。 - 在主機A上啟動Wireshark,選擇正確的網卡開始抓包,并設置過濾器為“arp”。

- 在主機A上執行

ping <主機B的IP地址>命令。由于ARP緩存已清空,主機A必須先通過ARP協議獲取主機B的MAC地址才能發送ICMP Echo請求。 ping命令成功執行后,停止Wireshark抓包。

步驟3:捕獲報文分析

- 在Wireshark的捕獲結果中,定位到ARP請求與ARP應答報文。

- 詳細分析一個ARP請求報文:

- 確認操作碼(Opcode)為1(請求)。

- 查看發送方(Sender)的MAC和IP地址是否為主機A的地址。

- 查看目標(Target)的IP地址是否為主機B的IP,其MAC地址是否為全0(表示待解析)。

- 注意目的MAC地址為廣播地址(FF:FF:FF:FF:FF:FF)。

- 詳細分析對應的ARP應答報文:

- 確認操作碼(Opcode)為2(應答)。

- 查看發送方信息是否為主機B的MAC和IP地址。

- 查看目標信息是否為主機A的MAC和IP地址。

- 注意此報文為單播。

步驟4:觀察ARP緩存更新

- 再次在主機A上使用

arp -a命令查看ARP緩存表。 - 確認表中已存在主機B的IP地址到其MAC地址的正確映射條目。

- 觀察該條目的類型(通常為“動態”)及可能的生存時間。

步驟5:分析異常或擴展情況(選做)

- 嘗試

ping一個局域網內不存在或已關機的主機IP地址,觀察ARP請求的廣播及無應答情況。 - 觀察ARP緩存條目的老化與更新過程。

五、實驗結果與分析

- 報文捕獲結果:成功捕獲到清晰的ARP請求廣播報文和ARP應答單播報文。在Wireshark分析中,可以明確看到ARP請求報文中目標MAC地址字段為全0,應答報文中則填充了正確的MAC地址,完整展示了地址解析的“一問一答”過程。

- ARP緩存表驗證:實驗前,緩存表中無目標主機B的條目。在發出

ping命令并完成ARP解析后,通過arp -a命令確認緩存表中成功添加了主機B的IP-MAC映射條目,證明ARP協議有效更新了本地緩存。 - 協議交互時序:分析抓包文件的時間戳,可以觀察到ARP請求與應答之間的時間間隔極短(毫秒級),體現了ARP協議的高效性。在ARP應答之后,才立即跟隨ICMP Echo請求報文,印證了“先地址解析,后數據通信”的流程。

六、實驗與思考

本次實驗通過實際操作與抓包分析,直觀驗證了ARP協議的工作原理。實驗表明,ARP協議通過簡單的廣播請求/單播應答機制,高效地解決了局域網內IP地址到MAC地址的動態映射問題,是IP數據包能夠封裝成幀并在物理網絡上傳輸的基礎。ARP緩存機制顯著優化了網絡性能,避免了重復解析。

思考題:

1. ARP協議是否存在安全隱患?如何防范ARP欺騙(ARP Spoofing)攻擊?

* 答:存在。ARP協議設計簡單,缺乏身份驗證機制,攻擊者可以偽造ARP應答報文,進行ARP欺騙,導致流量被竊聽或篡改。防范措施包括:使用靜態ARP條目、部署ARP防護軟件、在網絡設備上啟用動態ARP檢測(DAI)等。

- 為什么ARP協議僅適用于局域網?

- 答:因為ARP使用廣播通信。廣播報文無法穿越路由器(三層設備),路由器會隔離廣播域。不同子網(網段)之間的主機通信需要借助網關(路由器),其MAC地址解析過程僅限于主機與網關之間在各自局域網內進行。

七、參考文獻

- Forouzan, B. A. (2013). TCP/IP協議族(第4版). 清華大學出版社.

- Wireshark官方文檔與捕獲文件示例.

- RFC 826 - An Ethernet Address Resolution Protocol.